ISO/IEC 27001: 2022标准解读(10)正文 6 策划/6.1 应对风险和机会的措施/6.1.2信息安全风险评估

| ISO/IEC 27001:2013标准 正文 6 规划/6.1 应对风险和机会的措施/6.1.2 信息安全风险评估 |

| 6.1.2 信息安全风险评估 组织应定义并应用风险评估过程,以: a) 建立并保持信息安全风险准则,包括: 1) 风险接受准则; 2) 执行信息安全风险评估的准则; b) 确保重复性的信息安全风险评估可产生一致的、有效的和可比较的结果; c) 识别信息安全风险: 1) 应用信息安全风险评估过程来识别信息安全管理体系范围内的信息丧失保密性、完整性和可用性的相关风险; 2) 识别风险负责人; 组织应定义并应用风险评估过程,以: d) 分析信息安全风险: 1) 评估6.1.2 c)1)中所识别风险发生后将导致的潜在影响; 2) 评估6.1.2 c)1)中所识别风险发生的现实可能性; 3) 确定风险级别; e) 评价信息安全风险; 1) 将风险分析结果同6.1.2 a)建立的风险准则进行比较; 2) 为实施风险处置确定已分析风险的优先级。 组织应定义并应用风险评估过程,以: 组织应保留信息安全风险评估过程的文件记录信息。 |

标准解读

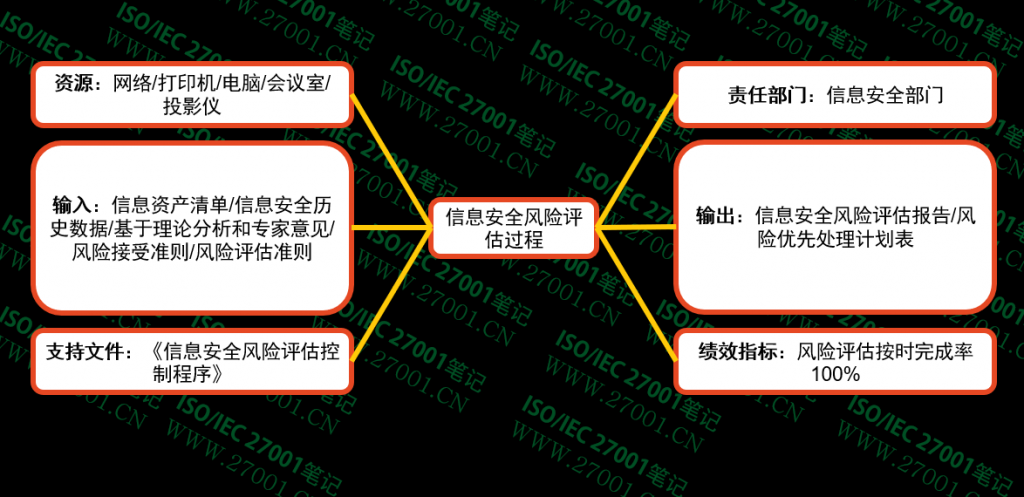

- 本条款与后面的“6.1.3”是ISO/IEC 27001:2013标准所特有的,故推荐单独建立过程实施(如图五)。

- 本条款要求组织建立信息安全风险评估过程,并且需要形成书面的程序文件。文件中需明确以下内容:a)风险接受准则;b)风险评估实施准则;c)风险识别过程;d)风险分析过程;e)风险级别确定过程等。

- 信息安全风险准则(包含风险接受准则以及风险评估实施准则)宜根据组织的背景和利益相关方的要求来建立,一方面宜根据最高管理层的风险偏好和风险认知来定义,另一方面宜允许一个可行的和适当的风险管理过程。信息安全风险准则宜联系ISMS的预期结果来建立。也就是说信息安全风险准则要根据组织自身的实际情况来制定。

- 风险接受准则涉及风险评估(在评价阶段,此时,组织宜了解风险是否可以接受)和风险处置活动(此时,组织宜理解提议的风险处置是否足以达到可接受的风险水平)。风险接受准则可能是基于可接受风险的最高级别、成本效益考虑或对组织的后果。风险接受标准宜由负有责任的管理者批准。

- 风险评估过程应基于设计的足够详细的方法和工具,以便得出一致的、有效的和可比较的结果。无论选择何种方法,信息安全风险评估过程应确保:a)所有的风险都在需要的细节层面上被考虑;b)其结果是一致的和可重复的(即风险的识别,其分析和评估可以被第三方理解,并且当不同的人在相同情况下评估风险时结果是相同的);c)重复的风险评估的结果是可比较的(即可以了解风险水平是增加的还是减少的)。当整个或部分信息安全风险评估过程重复时,结果前后矛盾或不一致,可能表明所选择的风险评估方法是不适当的。

- 风险识别是发现、辨别和描述风险的过程。这包括识别风险来源、事态、其原因和其潜在后果。风险识别的目的是基于那些可能引起、提高、阻碍、降低、加速或延迟实现信息安全目标的事态,形成全面的风险清单。通常使用两种方法来识别信息安全风险:a)基于事态的方法:以通用的方式考虑风险来源。考虑的事态可能发生在过去,或者可预见的未来。第一种情况可能涉及历史数据,第二种情况可能基于理论分析和专家意见。此种方法是基于ISO 31000中关于风险评估的工作原理和通用指导原则,目前ISO 14001以及ISO 45001对于环境因素和危险源的风险分析多采用这种方式。b)基于资产、威胁和脆弱性识别的方法:考虑两种不同类型的风险来源:具有内在脆弱性的资产和威胁。这里考虑的潜在事态是威胁来如何利用资产的某些脆弱性来影响组织的目标。这种方式是ISO/IEC 27001:2013所特有的,是比较有针对性的风险评估方式,指导标准为ISO/IEC 27005。

- 其它风险识别方法也可以被使用,如果其被证明具有类似的实际作用,并且能够确保6.1.2 b))中的要求。不建议在第一轮风险评估中风险识别过于详细。对信息安全风险有一个高层次的清晰的画像远比根本没有画像好。

- 风险分析的目标是确定风险级别。基于后果和可能性的风险分析技术可能是:a)定性,使用一个限定属性的尺度(如高、中、低);b)定量,使用一个数值尺度(如货币成本、发生频率或机率);c)定量,使用具有指定值的定性尺度。无论使用哪种风险分析技术,都宜考虑其客观性水平。

- 风险评估的最后一步是根据6.1.2a)所定义的接受准则,验证前一步分析过的风险是否可以接受,还是需要进一步的处置。 6.1.2 d)中的步骤提供了关于风险重要程度的信息,但没有提供有关实施风险处理选项的紧迫性的直接信息。依据据风险发生的条件,他们可能有不同的处置优先级。因此,这一步骤的输出宜是按优先顺序排列的风险清单。这有利于保留来自风险识别和风险分析步骤中的进一步信息,以支持风险处置的决策。

- 实施本条款需要的常用文件和记录:《信息安全风险评估控制程序》、信息安全风险评估报告等。